Heutzutage sind mehr als die Hälfte aller Verletzungen der Datensicherheit auf den Missbrauch bzw. Diebstahl von Benutzeranmeldeinformationen zurückzuführen1. Unternehmen sind im Jahr 2014 weltweit Schäden in Höhe von etwa 4,6 Millarden Dollar durch Datendiebstahl entstanden.Achtstellige Passwörter die alle 90 Tage geändert werden haben vielleicht vor zehn Jahren funktioniert, aber die zunehmend ausgefeilteren Angriffsmethoden zum knacken von Passwörtern, Phishing oder Screen-Scraping haben gezeigt, dass es an der Zeit ist für stärkere Maßnahmen zum Identitätsschutz.

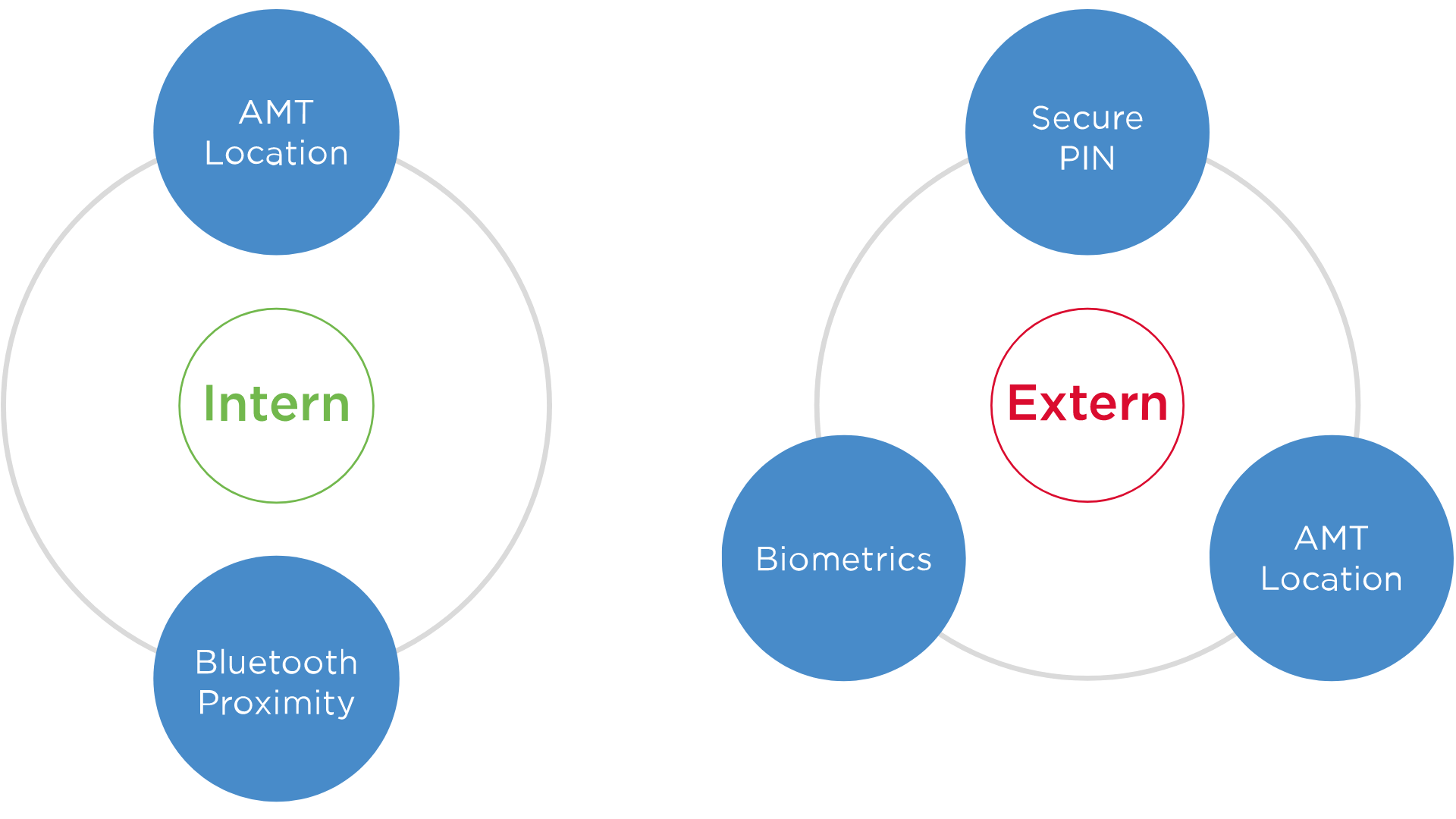

Die Intel® Authenticate-Technik auf dem Intel® Core™ vPro™ Prozessor der sechsten Generation ist eine Multifaktor-Authentifizierungslösung zur Verbesserung des Identitätsschutzes Ihres Unternehmens. Mit der Intel Authenticate-Technik werden PINs, biometrische Faktoren, Schlüssel, Tokens und zugehörige Zertifikate erfasst, verschlüsselt, zugeordnet und in der Hardware gespeichert, sodass sie nicht sichtbar und außer Reichweite für die gängigen Angriffsmethoden sind.